某东log校验--应用参数获取

本文最后更新于 2024-11-07,文章内容可能已经过时。

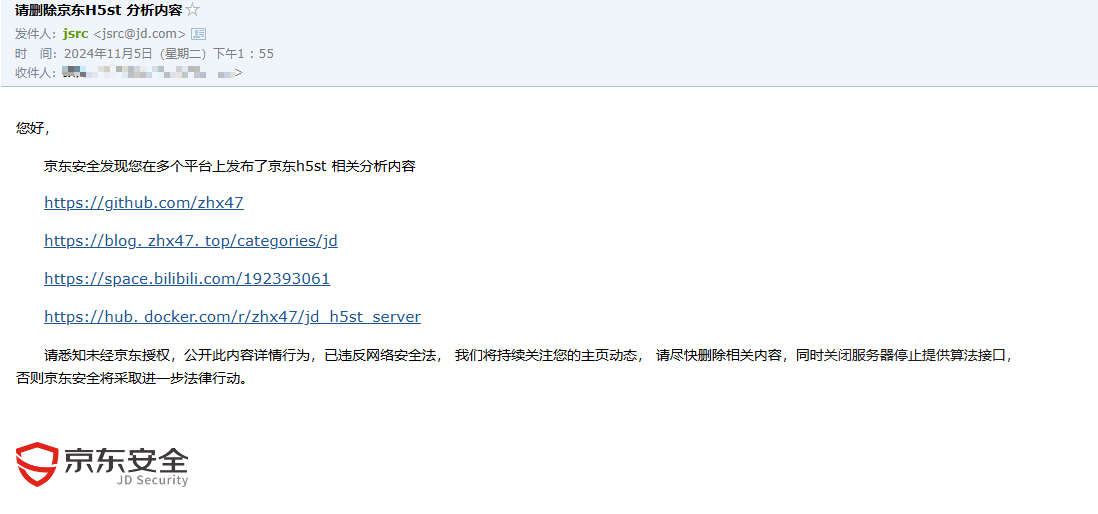

伙伴们,江湖再见!!!

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 舟涯

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果